HexStrike-AI × Cherry Studio MCP自动化渗透

概述

本教程将指导您在 Kali Linux 中部署 HexStrike AI 武器库,并与 Cherry Studio 进行 MCP 对接,实现通过自然语言调用渗透工具的功能。

教程目标

- 在 Kali 中运行 HexStrike-AI 武器库(150+ 渗透工具 + MCP 接口)

- 在 Cherry Studio 中完成 MCP 对接配置

- 实现效果:在 Cherry 对话框中使用自然语言 → Kali 自动运行 nmap/sqlmap/dirb 等工具并返回结果

架构概述

全本地 127.0.0.1:8888,无外部依赖,流量不出网。

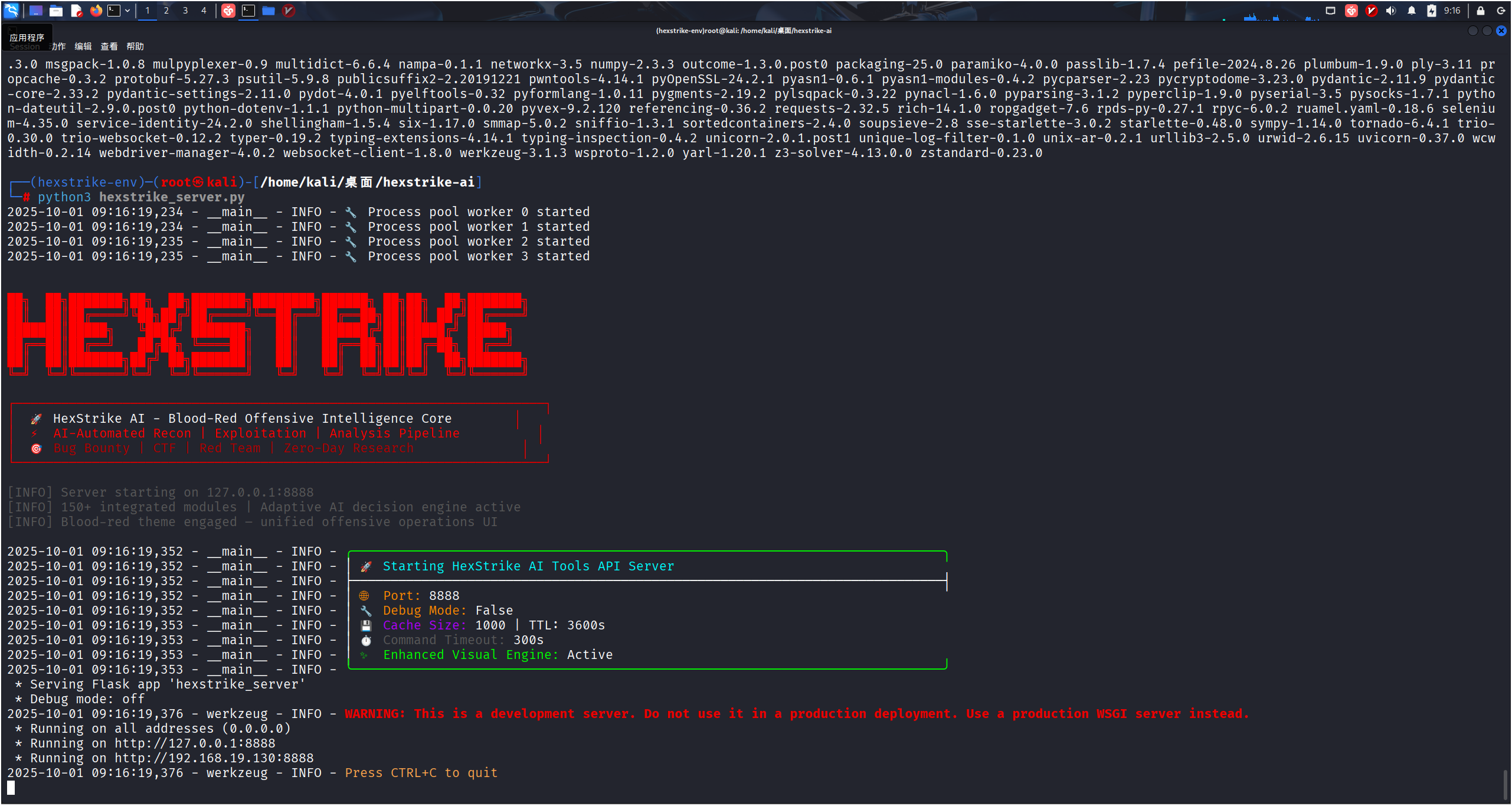

Kali 部署武器库

步骤说明

| 命令 | 说明 |

|---|---|

git clone https://github.com/0x4m4/hexstrike-ai.git |

拉取源代码 |

cd hexstrike-ai |

进入目录 |

python3 -m venv ~/hexstrike-env |

创建独立虚拟环境 |

source ~/hexstrike-env/bin/activate |

激活虚拟环境(以后每次先执行) |

pip install -U pip -i https://pypi.tuna.tsinghua.edu.cn/simple |

升级 pip |

pip install -r requirements.txt -i https://pypi.tuna.tsinghua.edu.cn/simple |

安装依赖 |

python3 hexstrike_server.py |

启动服务 |

看到 Running on http://127.0.0.1:8888 就最小化终端,不要关闭!

安装 Cherry Studio

Windows 系统

- 从官网下载

.exe文件,一路 next 安装

Kali/Linux 系统

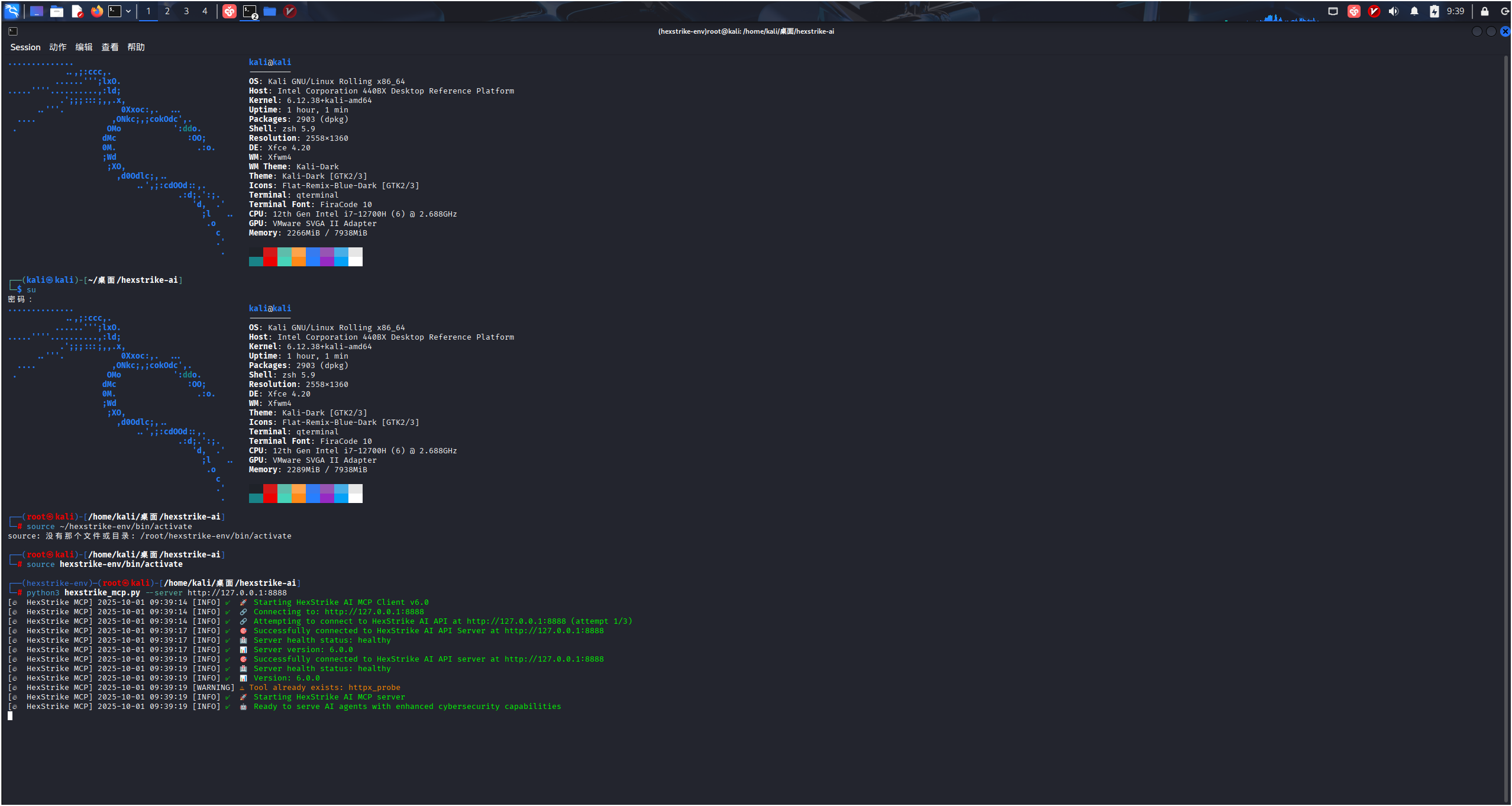

图形界面配置(零命令)

进入设置 → MCP 服务器 → 添加

| 字段 | 值(按照实际路径修改) |

|---|---|

| 名称 | HexStrike AI |

| 类型 | STDIO |

| 命令 | /home/kali/hexstrike-env/bin/python3 |

| 参数① | /home/kali/hexstrike-ai/hexstrike_mcp.py |

| 参数② | --server |

| 参数③ | http://127.0.0.1:8888 |

| 超时 | 300 s |

保存 → 启动,看到绿灯 ✅ 即可。

JSON 一键导入(可选)

将以下内容保存为 hexstrike.json:

然后在 Cherry 设置 → MCP → 从 JSON 导入 → 选择文件 → 完成。

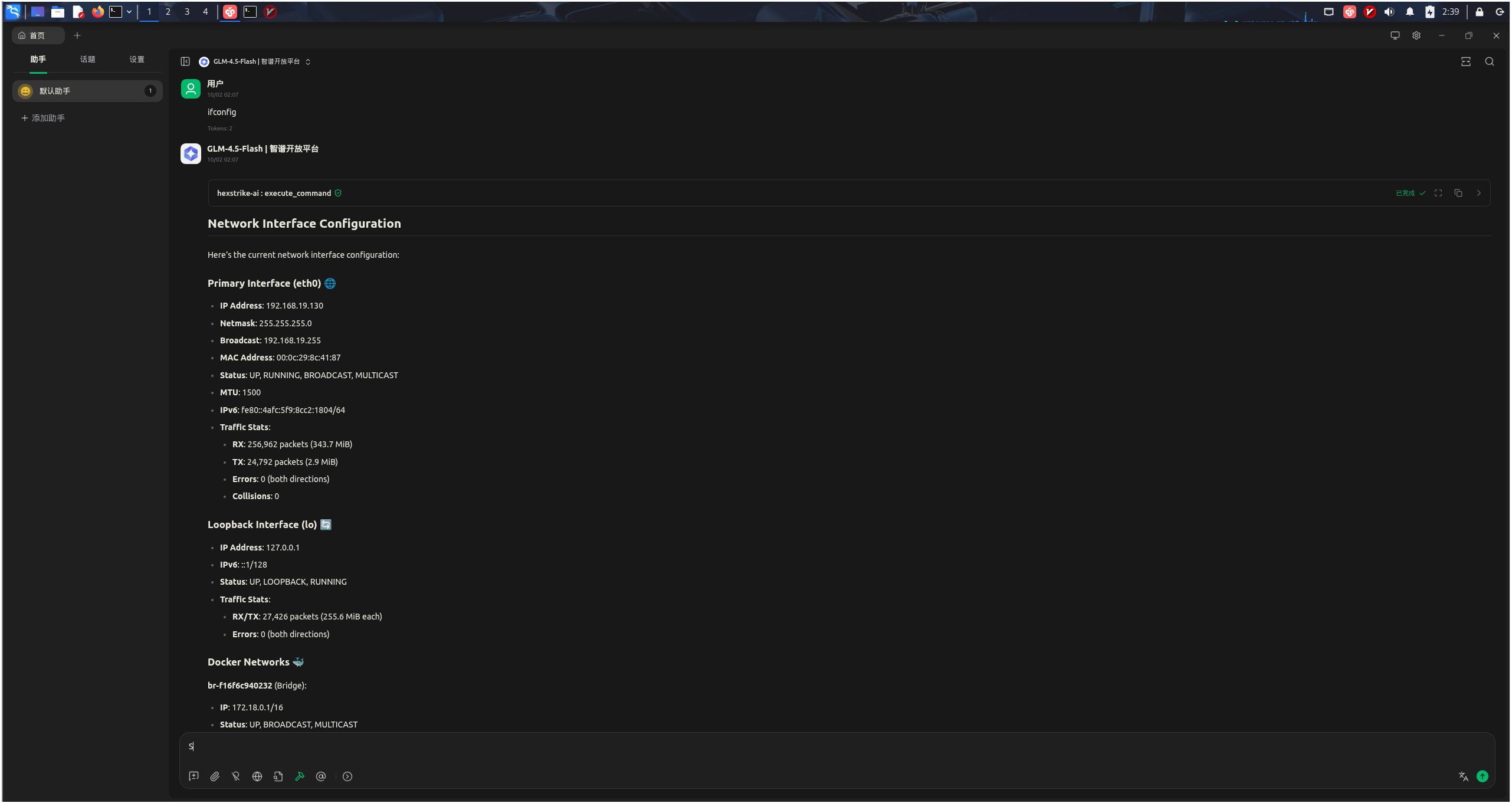

阶段三:对话式渗透验证(30秒)

- 新建对话 → 模型选择 DeepSeek-v3(支持 Function Call)

- 输入指令:

- 回车 → 5秒后返回结果:

同时 Kali 原终端会滚动真实 nmap 日志 → 表示打通 ✅

常用高级指令模板

| 场景 | 直接复制发送 |

|---|---|

| 子域名爆破 | 对 example.com 做二级子域名枚举,线程 50 |

| Web 目录爆破 | 用 dirsearch 扫 http://127.0.0.1 目录,字典用 default |

| SQL 注入检测 | 用 sqlmap 检测 http://127.0.0.1/login.php 是否含注入 |

| CTF 自动解题 | 用 pwntools 解 ./pwn 文件,自动 leak libc |

故障排除

| 红灯提示 | 解决方案 |

|---|---|

EACCES |

chmod +x hexstrike_mcp.py |

Connection close |

先 curl 127.0.0.1:8888/health 检查是否连通 |

disabled 字段错误 |

导入 JSON 时删除 "disabled": false 行 |

| 中文路径 | 将项目移动到 /home/kali/hexstrike-ai |

更新与卸载

更新 HexStrike AI

完全卸载

资源链接

- YouTube 安装演示(官方):https://youtu.be/pSoftCagCm8

- Cherry Studio 下载:https://cherry-ai.com

- HexStrike GitHub:https://github.com/0x4m4/hexstrike-ai

总结

「复制上面命令 → 绿灯亮起 → 在 Cherry 里说话就能渗透」

祝您使用愉快,请仅限授权目标使用!

补充说明(2025年9月12日后实测可用)

完整流程概述

全程3大阶段、20张截图点,按照教程操作即可在Kali 武器库与Windows/Linux 图形端之间建立 MCP 通道。

依赖安装注意事项

如果提示缺少 selenium / pydantic,手动补充安装:

模型选择建议

在 Cherry Studio 中选择任意支持 Function Call 的模型:

- DeepSeek-v3

- Qwen-plus

- GPT-4o

实际测试指令

执行后将在5秒左右返回扫描结果,同时 Kali 终端会显示实际的 nmap -sV -p 1-1000 192.168.1.0/24 命令日志。

大纲